Дослідники з кібербезпеки виявили нову масштабну кампанію з шкідливого програмного забезпечення, націлене на платформи Android та iOS з підробленими знайомими, соціальними мережами, хмарними сховищами та програмами служби автомобілів для викрадення конфіденційних особистих даних.

Загрози перехресної платформи піднялася Sarangtrap Zimperium Zlabs. Користувачі в Південній Кореї, здається, є основним напрямком.

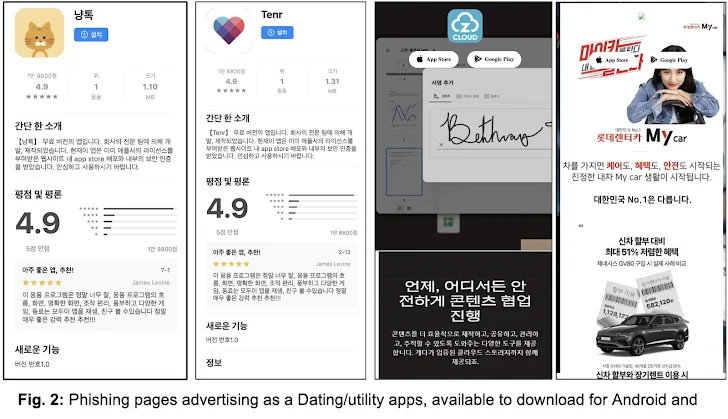

“Ця широка кампанія передбачала понад 250 шкідливих додатків для Android та понад 80 шкідливих областей, які замасковані як законні програми знайомств та соціальних медіа”, – сказав дослідник безпеки Раджат Гоял.

Бувовичі домени, які представляють законні сторінки для переліку магазинів додатків, використовуються як приманка для того, щоб обдурити користувачів у встановленні цих додатків, що призводить до екзфільтації контактних списків та зображень, і все при цьому продовжуючи ілюзію легітимності.

Після встановлення програми Android також спонукають до жертви ввести код запрошення, після чого він підтверджений на сервері командно-контролю (C2). Потім додаток продовжує вимагати конфіденційних дозволів, які дозволяють йому отримати доступ до SMS -повідомлень, списків контактів та файлів під приводом пропонування рекламованої функціональності.

Зв'язування активації шкідливої поведінки з кодом запрошення, по черзі, розумним і підступним, оскільки це дозволяє зловмисному програмному забезпеченні ухилятися від динамічних аналізів та антивірусних сканів та мовчки Гувера.

Версія iOS кампанії виявила, що спонукає користувачів до встановлення оманливого профілю мобільної конфігурації на своєму пристрої, а потім використовуйте конфігурацію для полегшення встановлення додатків для зйомки контактів, фотографій та бібліотеки фотографій.

Кажуть, що кампанія в активній розробці, з новими варіантами зразків зловмисного програмного забезпечення, що обмежують себе для збору контактів, зображень та інформації про пристрої на зовнішній сервер. Також є дані про те, що суб'єкти загрози, що стоять за діяльністю, вдалися до шантажу жертв із загрозами ділитися особистими відео з членами сім'ї.

“Ця неспокійна історія не є ізольованим випадком; вона підкреслює тактику психологічної маніпуляції та соціальної інженерії, яку використовують ці кампанії, щоб скористатися емоційною вразливістю”, – сказав Гоял.

“Жертви спонукаються до встановлення зловмисного програмного забезпечення з обіцянкою товариства, лише виявити, що вони спіймані в циклі спостереження, вимагання та приниження”.

Розкриття інформації проводиться після іншої кампанії, яка створила 607 китайськомовних доменів для розповсюдження шкідливих файлів додатків (APKS), що представляють як додаток Telegram Messaging через QR-код, вбудований на Сайт, і виконувати віддалені команди в режимі реального часу, щоб увімкнути крадіжку даних, спостереження та контроль над пристроєм за допомогою API MediaPlayer.

“APK був підписаний за схемою підписів V1, що зробило її вразливою до вразливості Януса на Android 5.0 – 8.0”, – сказав Бфорі. “Ця вразливість дозволяє зловмисникам здійснювати оманливі програми.”

“Після створення зловмисного застосування він перепаковується за допомогою оригінального підписання V1. Ця модифікація не виявляється, що дозволяє встановити компрометовану програму, не викликаючи підозри. По суті, це дозволяє зловмисникам зробити додаток більш небезпечним, перерозподіляти її як APK, і трюкам (особливо на старих пристроях) у встановлення, під час повного обрізання перевірок безпеки”.

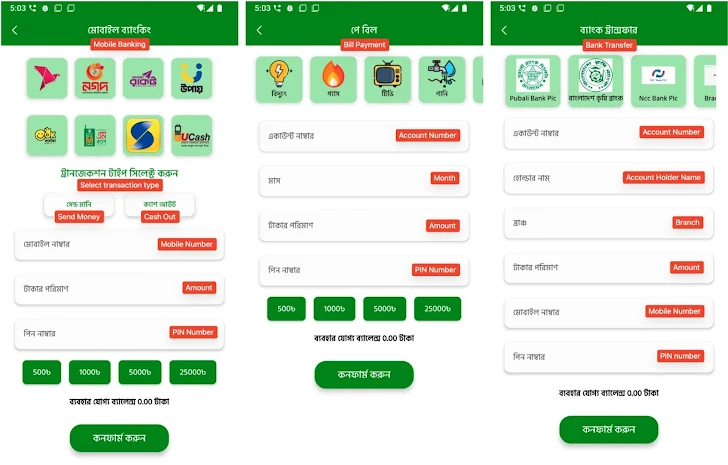

Імітація довірених та популярних онлайн-платформ є успішним компромісним вектором, про що свідчать кампанії Android, які спрямовані на клієнтів Індійського банку та Бенгальських користувачів, особливо людей з Бангладеш, які проживають у Саудівській Аравії, Малайзії та Об'єднаних Арабських Еміратів, з шкідливими додатками, що представляють фінансові послуги, що розповсюджуються за допомогою фівінг-сайтів та сторінок у Facebook.

Програми розроблені для того, щоб обдурити користувачів до введення їх особистої інформації як частини передбачуваного процесу створення облікового запису, а також залучення даних, наданих ними у підроблених інтерфейсах транзакцій, розроблених для імітації мобільних грошових переказів, платежів за рахунок та банківських переказів. Насправді фактична транзакція не здійснюється.

“Хоча методи нападу не є новими, культурне націлювання та стійка діяльність кампанії відображає те, як кіберзлочинці продовжують адаптувати свої стратегії для досягнення конкретних громад”, – сказав дослідник лабораторії McAfee Dexter Shin.

Зловмисне програмне забезпечення, що поширюється на представництво індійських банківських послуг, залежить від свого боку, використовує Firebase для операцій C2 та використовує фішинг -сторінки для імітації справжніх інтерфейсів користувачів та збирання широкого спектру даних, включаючи дані дебетової картки та інформацію про SIM. У ньому також є функції переадресації та віддалених викликів.

Ще одна азіатська країна, яка стала об'єктом нападів зловмисних програм для Android, – це В'єтнам, де фішинг -сайти, що представляють фінансові та державні установи, використовуються для розповсюдження нового банківського трояна, який охрестив Redhook.

“Він спілкується з сервером командування та контролю (C2) за допомогою WebSocket і підтримує понад 30 віддалених команд, що дозволяє повне керування над компрометованими пристроями”,-сказав Кбле. “Кодальні артефакти, включаючи китайські мови, пропонують розвиток китайськомовним актором або групою”.

Помітною особливістю Redhook є його поєднання можливостей кейлогугування та віддаленого доступу (щура) для проведення крадіжок довіри та фінансового шахрайства. Він також зловживає службами доступності Android для виконання нападів на накладні та використовує API MediaProjection для зйомки вмісту екрана.

Незважаючи на те, що кампанія є новою, оголене відро AWS S3, яке використовується актором загрози, виявило завантажені скріншоти, фальшиві банківські шаблони, документи PDF та зображення, що детально описують поведінку зловмисного програмного забезпечення, що починаються з 27 листопада 2024 року.

“Відкриття Redhook підкреслює зростаючу витонченість банківських троянців Android, які поєднують фішинг, віддалений доступ та кейлог для здійснення фінансових шахрайств”, – додала компанія. “Використовуючи законні API Android та зловживає дозволами доступності, Redhook крадькома отримує глибокий контроль над зараженими пристроями, залишаючись під радіолокатором багатьох рішень безпеки.”

Зловмисні Android APK, що маскуються як популярні бренди та експлуатують канали соціальної інженерії та поза ринком, також виявлено, що Siphon Data та викрадають мережевий трафік для монетизації, часто з кінцевою метою моделювання активності користувачів для надуття рекламних метрик або перенаправлення через партнерські функції для отримання незаконного отримання доходів.

Окрім включення перевірок на пісочниці та віртуалізованих середовищ, додатки мають модульну конструкцію, щоб увімкнути розширену функціональність за бажанням.

“Він використовує інструмент з відкритим кодом ApksignatureKillerex для підриву процесу перевірки підпису Android, що дозволяє вводити вторинне корисне навантаження (Origin.APK) у каталог програми”,-сказав SpiderLabs Trustwave Spiderlabs. “Це ефективно переводить виконання з шкідливим кодом, зберігаючи зовнішній вигляд програми як законний, належним чином підписаний пакет, як в операційну систему, так і користувачі.”

Кампанія не була віднесена до будь-якого відомого актора чи групи загрози, хоча використання тактики шахрайства з рекламними оголошеннями говорить про можливий зв’язок із кримінальними групами, що говорять у китайці.

Це ще не все. Нові дослідження від Iviverify виявили, що налаштування нових кампаній, орієнтованих на Android, може бути таким же простим, як орендувати комплект зловмисного програмного забезпечення як послуги (MAAS), такі як Phantomos або Terpula для щомісячної підписки, що ще більше знижує планку для кіберзлочинності.

“Деякі з цих наборів оснащені функціями 2FA перехоплення, здатністю обійти антивірусне програмне забезпечення, встановлення мовчазних додатків, відстеження GPS та навіть фішинг -накладки, специфічні для бренду”, – сказав дослідник Даніель Келлі. “Платформи поставляються з усім необхідним, як, наприклад, підтримка через телеграму, бекенд-інфраструктуру та вбудовані способи обійти Google Play Protect.”

Також на підземних форумах є Crypters та експлуатація набори, які дозволяють зловмисному програмному забезпеченні залишатися під радаром та розподіляти інфекції в масштабі за допомогою методів соціальної інженерії. Одним із таких інструментів є сканер Android ADB, який шукає відкритого мосту Android Bridge (ADB) та підштовхує шкідливий файл APK без відома жертви. Послуга доступна приблизно за 600-750 доларів.

“Мабуть, найцікавішим розвитком цієї екосистеми є комодизація самих заражених пристроїв”, – зазначив Келлі. “Так звані” встановити “ринки дозволяють кіберзлочинці купувати доступ до вже компрометованих пристроїв Android оптом.”

Такі ринки, як Valhalla, пропонують пристрої, порушені банківськими троянами, такими як Ermac, Hook, Hydra та Octo у обраній країні за певну плату. Такий підхід ухиляється від необхідності зловмисників самостійно розповсюджувати зловмисне програмне забезпечення або заражати пристрої. Натомість вони можуть просто придбати мережу існуючих ботів для здійснення діяльності за власним вибором.

Щоб пом'якшити ризики, що створюються такими додатками, рекомендується залишатися обережними щодо додатків, що потребують незвичних дозволів або кодів запрошень, уникати завантаження додатків з ненадійних джерел або неофіційних запасів додатків та періодично переглянути дозволи пристроїв та встановлювати профілі.