Названо нову шкідливу програму для Android Альбіріокс рекламується за моделлю зловмисного програмного забезпечення як послуги (MaaS), щоб запропонувати «повний спектр» функцій для сприяння шахрайству на пристрої (ODF), маніпулюванню екраном і взаємодії з інфікованими пристроями в реальному часі.

Зловмисне програмне забезпечення містить жорстко закодований список, що включає понад 400 додатків, що охоплюють банківські, фінансові технології, платіжні процесори, біржі криптовалют, цифрові гаманці та торгові платформи.

«Зловмисне програмне забезпечення використовує додатки-дропери, які розповсюджуються через приманки соціальної інженерії, у поєднанні з методами упаковки, щоб уникнути статичного виявлення та доставити корисне навантаження», — заявили дослідники Cleafy Федеріко Валентині, Алессандро Стріно, Джанлука Скотті та Сімоне Маттіа.

Кажуть, що Albiriox вперше рекламували як частину обмеженого етапу набору наприкінці вересня 2025 року, а через місяць перейшли до пропозиції MaaS. Існують докази, які свідчать про те, що суб’єкти загрози є російськомовними на основі їх активності на форумах кіберзлочинності, мовних шаблонів та використовуваної інфраструктури.

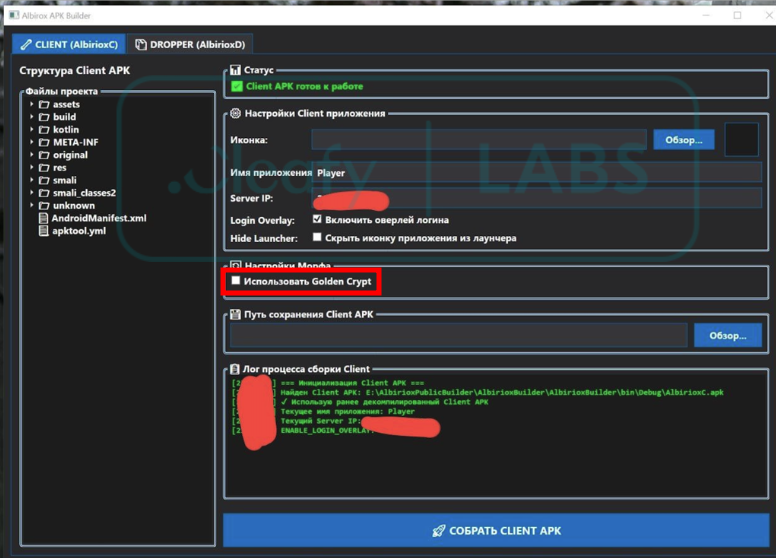

Потенційним клієнтам надається доступ до спеціального конструктора, який, як стверджують розробники, інтегрується зі сторонньою службою шифрування, відомою як Golden Crypt, щоб обійти антивірусні та мобільні рішення безпеки.

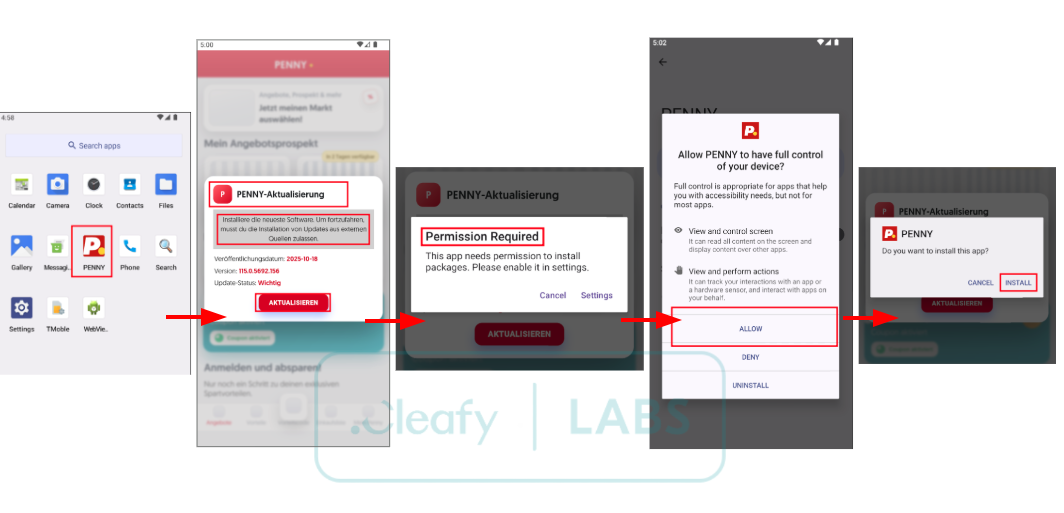

Кінцевою метою атак є захоплення контролю над мобільними пристроями та проведення шахрайських дій, залишаючись поза увагою радарів. Принаймні одна початкова кампанія була явно націлена на австрійських жертв, використовуючи німецькомовні приманки та SMS-повідомлення, що містили скорочені посилання, які спрямовували одержувачів до підроблених списків додатків у Google Play Store для таких програм, як PENNY Angebote & Coupons.

Нічого не підозрюючи користувачі, які натиснули кнопку «Встановити» на схожій сторінці, були скомпрометовані за допомогою дропа APK. Після встановлення та запуску програма пропонує їм надати їй дозвіл на встановлення програм під виглядом оновлення програмного забезпечення, що призводить до розгортання основного шкідливого програмного забезпечення.

Albiriox використовує незашифроване з’єднання TCP-сокет для командування та керування (C2), дозволяючи суб’єктам загрози видавати різноманітні команди для віддаленого керування пристроєм за допомогою віртуальної мережі (VNC), витягувати конфіденційну інформацію, показувати чорні або порожні екрани та збільшувати/зменшувати гучність для операційної скритності.

Він також встановлює модуль віддаленого доступу на основі VNC, щоб дозволити зловмисникам дистанційно взаємодіяти з скомпрометованими телефонами. Одна версія механізму взаємодії на основі VNC використовує служби доступності Android для відображення всіх елементів інтерфейсу користувача та спеціальних можливостей, присутніх на екрані пристрою.

«Цей механізм трансляції на основі спеціальних можливостей навмисно розроблений, щоб обійти обмеження, накладені захистом Android FLAG_SECURE», — пояснили дослідники.

«Оскільки багато банківських і криптовалютних додатків зараз блокують запис екрану, знімки екрана та захоплення дисплея, коли цей прапорець увімкнено, використання служб доступності дозволяє зловмисному програмному забезпеченню отримати повний перегляд інтерфейсу на рівні вузла, не запускаючи жодних засобів захисту, зазвичай пов’язаних із методами прямого захоплення екрана».

Як і інші банківські трояни на базі Android, Albiriox підтримує атаки на жорстко закодований список цільових програм для крадіжки облікових даних. Більше того, він може слугувати накладанням, що імітує оновлення системи або чорний екран, щоб дозволити зловмисним діям виконуватися у фоновому режимі, не привертаючи уваги.

Cleafy повідомила, що також помітила дещо змінений підхід до розповсюдження, який перенаправляє користувачів на підроблений веб-сайт під виглядом PENNY, де жертвам пропонують ввести свій номер телефону, щоб отримати пряме посилання для завантаження через WhatsApp. Наразі сторінка приймає лише номери телефонів Австрії. Введені номери ексфільтруються в Telegram-бот.

«Albiriox демонструє всі основні характеристики сучасного шкідливого ПЗ для шахрайства на пристрої (ODF), включаючи дистанційне керування на основі VNC, автоматизацію на основі доступності, цільові накладення та динамічний збір облікових даних», — сказав Кліфі. «Ці можливості дозволяють зловмисникам обійти традиційні механізми автентифікації та виявлення шахрайства, діючи безпосередньо в законному сеансі жертви».

Розголошення збігається з появою іншого інструменту Android MaaS під кодовою назвою RadzaRat, який імітує законну утиліту для керування файлами, лише для того, щоб розгорнути широкі можливості спостереження та дистанційного керування після встановлення. Вперше RAT було опубліковано на підпільному форумі про кіберзлочинність 8 листопада 2025 року.

«Розробник зловмисного програмного забезпечення, що працює під псевдонімом «Heron44», позиціонує інструмент як доступне рішення для віддаленого доступу, яке вимагає мінімальних технічних знань для розгортання та роботи», — сказала дослідник Certo Софія Тейлор. «Стратегія розповсюдження відображає тривожну демократизацію інструментів кіберзлочинності».

Центральним для RadzaRat є його здатність віддалено організовувати доступ до файлової системи та керування нею, дозволяючи кіберзлочинцям переглядати каталоги, шукати певні файли та завантажувати дані зі зламаного пристрою. Він також зловживає службами доступності, щоб реєструвати натискання клавіш користувачами та використовувати Telegram для C2.

Щоб досягти стійкості, зловмисне програмне забезпечення використовує дозволи RECEIVE_BOOT_COMPLETED і RECEIVE_LOCKED_BOOT_COMPLETED, а також спеціальний компонент BootReceiver, щоб забезпечити автоматичний запуск після перезавантаження пристрою. Крім того, йому потрібен дозвіл REQUEST_IGNORE_BATTERY_OPTIMIZATIONS, щоб звільнитися від функцій оптимізації акумулятора Android, які можуть обмежувати його фонову активність.

«Його маскування під функціональний файловий менеджер у поєднанні з великими можливостями стеження та викрадання даних робить його значною загрозою як для окремих користувачів, так і для організацій», — сказав Серто.

Це сталося через те, що підроблені цільові сторінки Google Play Store для програми під назвою «GPT Trade» («com.jxtfkrsl.bjtgsb») поширювали зловмисне програмне забезпечення BTMOB для Android і модуль стійкості, який називається UASecurity Miner. BTMOB, вперше задокументований Cyble ще в лютому 2025 року, який, як відомо, зловживає службами доступності для розблокування пристроїв, реєстрації натискань клавіш, автоматизації крадіжки облікових даних за допомогою ін’єкцій і ввімкнення дистанційного керування.

Приваби соціальної інженерії, що використовують вміст для дорослих як приманки, також стали основою складної мережі розповсюдження зловмисного програмного забезпечення Android для доставки сильно захищеного шкідливого файлу APK, який запитує конфіденційні дозволи для фішингових накладок, захоплення екрана, встановлення іншого зловмисного програмного забезпечення та маніпулювання файловою системою.

«У ньому використовується стійка, багатоступенева архітектура з зовнішніми сайтами-приманками, які використовують обфускацію та шифрування комерційного рівня, щоб приховати та динамічно підключитися до окремої серверної інфраструктури», — повідомили в Palo Alto Networks Unit 42. «Впередові сайти-приманки використовують оманливі повідомлення про завантаження та ряд перевірок, включаючи час, необхідний для завантаження тестового зображення, щоб уникнути виявлення та аналізу».